Legenda mówi, że pierwszego cyberprzestępstwa na Litwie dokonano pod koniec lat osiemdziesiątych w stowarzyszeniu fabryk „Sigma”, produkujących radziecki sprzęt komputerowy. Pewien inżynier trochę podrasował funkcję zaokrąglania sum w algorytmie księgowym i przelewał malutkie sumy pieniędzy na obce konto bankowe. Potwierdzona pierwsza sprawa sądowa odbyła się w 1992 r. W elektrowni atomowej w Ignalinie inny inżynier zaprogramował i zainstalował złośliwe oprogramowanie w systemie „Titan”, służącym do monitorowania reaktorów jądrowych i zarządzania nimi1. Pomiędzy tymi dwoma zdarzeniami miała miejsce „śpiewająca rewolucja” i rozpoczęły się pokomunistyczne przemiany wraz z całym chaosem, który się z nimi wiązał. W regionie powstało podziemie komputerowe, korzystające z wczesnych BBS-ów, sieci FidoNet i otwierających się rynków. Pojawiali się garażowi sprzedawcy komputerów, kawiarenki internetowe, laboratoria na uczelniach i opuszczone budynki przemysłowe.

Ten tekst powstał na kanwie osobistych obserwacji, rozmów, prywatnych i publicznych archiwów danych z lat 1995-2010. Opisany jest w nim jeden kraj, Litwa, chociaż uważam, że przedstawione doświadczenia mogą wydawać się znajome także w wielu innych krajach regionu. Prawdą jest, że pod wieloma względami podziemie komputerowe w postkomunistycznej Europie odzwierciedlało lub imitowało subkulturowe praktyki stosowane gdzie indziej, na przykład w USA czy Niemczech. Ale wykształciło także swój specyficzny charakter ze względu na przemiany społeczne, struktury sieci, geografię i języki tego regionu. Część pokolenia, którego młodość przypadała na lata dziewięćdziesiąte, dorastała w podziemiu komputerowym i jego peryferiach. Ta historia o dojrzewaniu jest więc również spóźnioną mową pochwalną.

Sytuacja gospodarcza w latach dziewięćdziesiątych była niekorzystna, a porewolucyjne środowisko kulturalne stało się niezwykle nudne – pełne było rosyjskich klonów zjawisk ze świata kultury pop i nie było w nim miejsca na różnorodność, na to, co niszowe, nie dawało możliwości wyboru. Dobra takie jak oprogramowanie i usługi telekomunikacyjne były drogie i rzadkie, podobnie jak książki i artykuły lifestyle’owe. Ciekawość i nuda okazywały się częstą motywacją do podjęcia wysiłku zgłębiania technologii – chodziło raczej o aktywność intelektualną, a nie o rozwijanie umiejętności technicznych. Ci, którzy wybierali tę ścieżkę, znajdowali różne sposoby na przezwyciężenie bariery finansowej. Zdarzało się, że używano skradzionych danych karty kredytowej do zakupu drogich książek lub stosowano tzw. phreaking, czyli łamanie zabezpieczeń sieci telefonicznych, by móc dzwonić za darmo – było to ćwiczenie umiejętności technicznych, a zarazem sposób komunikacji. Wolne i otwarte oprogramowanie dawało coraz większe możliwości obliczeniowe tym, którzy nauczyli się go używać. Mimo coraz większej dostępności oryginalnych, komercyjnych programów, wielu konsumentów, firm czy instytucji państwowych nie mogło sobie na nie pozwolić. Pirackie oprogramowanie można było kupić „spod lady”, często nawet od tych samych sprzedawców, którzy handlowali nim także oficjalnie. Komputery były powolne, podobnie jak sieci. Można było więc ze znajomymi kupić skrzynkę piwa i spędzić noc, kompilując jądra systemów operacyjnych (ang. kernel) lub sprawdzając granice bezpieczeństwa systemu. Nielegalne wykorzystanie cyfrowych danych stało się oficjalnie przestępstwem w 2003 r., a nieuprawniony dostęp do systemów komputerowych – w 2004 r. Wtedy wprowadzono odpowiednie przepisy do kodeksu karnego2. W latach dziewięćdziesiątych, gdy wykrywano włamanie do systemu, strona poszkodowana często na własną rękę umawiała się ze sprawcą na rozmowę, by zniechęcić go do kontynuowania tego procederu. Interwencja policji teoretycznie była możliwa, ale w praktyce najczęściej zawierano nieoficjalnie ugodę.

Mimo że internet umożliwiał wielu osobom pierwszy bezpośredni kontakt z globalną kulturą technologiczną, to we wczesnym okresie postkomunistycznym jego użytkownicy na co dzień skupiali się raczej na poziomie lokalnym. Imperatyw, według którego „informacja chce być wolna”, był wcielany w życie nie tylko poprzez rozpowszechnianie i kopiowanie informacji, ale także poprzez wykonywanie wolontariacko tłumaczeń pionierskich tekstów (głównie z angielskiego i rosyjskiego) na języki lokalne. Zanim pojawiło się wyszukiwanie w Google’u i Google Translate, szukanie informacji i tłumaczenie były uznawane za wartościową pracę dla lokalnej społeczności. Ich bezpośrednim celem było udostępnianie informacji i popularyzowanie dostępu do niej, ale także przywłaszczanie sobie wiedzy pochodzącej z innych kręgów kulturowych i dopasowywanie jej do lokalnej mentalności. Pisano także i rozpowszechniano własne teksty opisujące szczegóły techniczne lokalnych sieci telekomunikacyjnych, w których na przykład dzielono się wiedzą, jak wykonywać darmowe połączenia z poszczególnych modeli telefonów w budkach telefonicznych.

W tamtym okresie także na poziomie lokalnym wybuchała czasem w massmediach panika związana z internetem. Hakerska strona internetowa opublikowała tłumaczenie The Terrorist's Handbook [Poradnik terrorysty]3. W mediach ukazało się wiele artykułów wyolbrzymiających potencjalne zagrożenia dla społeczeństwa, wzywających do cenzury i zarzucających autorom poradnika narażanie społeczeństwa na niebezpieczeństwo. Pewien dziennikarz zorganizował prowokację, podając się za grupę osób wytwarzających bomby według poradnika i sprzedających je. Otwarcie pisał o tym na forum internetowym, a następnie wykorzystał to jako źródło informacji do artykułu w prasie, w którym straszył przed zagrożeniami internetu. The Terrorist's Handbook być może pozostał w kolektywnej pamięci wczesnych lat dziewięćdziesiątych, kiedy to zorganizowane grupy przestępcze faktycznie podkładały i detonowały bomby w samochodach – w społeczeństwie, w którym, nie licząc tych incydentów, nie istniało raczej zagrożenie terrorystyczne (lub to, co opinia publiczna jako takie postrzega).

Amerykańscy autorzy, tacy jak Eric S. Raymond, dobitnie opowiadali się za ustanowieniem i utrzymaniem ścisłego podziału między tym, co etyczne i nieetyczne, legalne i nielegalne, między komputerowymi sieciami black hat i white hat.4 W postkomunistycznej Europie o tym podziale dyskutowano w kategoriach filozoficznych. Dominowało jednak zwykle podejście niejednoznaczne, które można by określić jako gray hat, oznaczające niejako poruszanie się w szarej strefie. Niektóre jednostki i grupy prowadziły podejrzane interesy, inne nie. Niektórzy byli nastawieni bardziej egoistycznie i zorientowani na zysk, inni mniej. Zdarzało się, że ta sama osoba pracowała jako administrator systemu, zajmując się zabezpieczaniem sieci, a po godzinach łamała zabezpieczenia innych sieci.

W mniejszych miejscowościach działały hiperlokalne społeczności podziemne, czasami składające się jedynie z dwóch czy trzech osób. Większe grupy, luźno zorganizowane, obecne w dużych miastach, były wciąż stosunkowo małe w porównaniu z tymi w Stanach Zjednoczonych czy Niemczech. Grupy skupiające się na systemach operacyjnych i bezpieczeństwie sieci współistniały ze społecznościami crackerów, specjalizujących się w łamaniu zabezpieczeń oprogramowania, oraz carderów – ekspertów od systemów kart kredytowych, a czasem też ich nielegalnego wykorzystania. Niektórzy należeli do wielu społeczności jednocześnie, a wielu ich członków znało przynajmniej kilka osób z pozostałych grup. Nie wszyscy znali się bezpośrednio, ale każdy kojarzył kogoś, kto znał kogoś innego. Pogłoski rozchodziły się więc szybko i nieuchronnie. Te małe, luźno powiązane ze sobą społeczności, w których każdy potencjalnie mógł być przestępcą i które miały swoje tajemnice i plotki, funkcjonowały dzięki zaufaniu. Czasem kończyły się przyjaźnie, a członkowie wirtualnej społeczności mogli się nienawidzić, ale to, co działo się w sieci, nie wychodziło poza sieć. Sieci te wzmagały więc ciekawość, sprzyjały podejmowaniu ryzyka i wątpliwych prawnie wyzwań.

Większość komputerowego podziemia stanowiły osoby w wieku od 15 do 30 lat, a więc pierwsze pokolenie dorastające w okresie transformacji lub niedługo po nim, wychowane przez rodziców, na których spadły wszystkie konsekwencje niepokojów społecznych i spowolnienia gospodarczego. Lata 1990-2000 charakteryzował na początku gwałtowny wzrost liczby rozwodów, ciągły wzrost bezrobocia, nierówności dochodów, liczby samobójstw, śmiertelnych ofiar wirusa HIV, a także uzależnień od substancji psychoaktywnych. Pokolenie, które dorastało w tych czasach – czy to w kręgach związanych z podziemiem, czy poza nimi – miało więc luźny stosunek, jeśli porównać je z pokoleniem wcześniejszym, jak i późniejszym, do podejmowania ryzyka. Po pełnym hipokryzji okresie komunizmu, w którym można było jedynie działać zgodnie z linią partii albo w ogóle nie wypowiadać się publicznie, trzeba było na nowo określić, co oznacza własna tożsamość i nauczyć się korzystać z niej w kontekście społecznym. Społeczności internetowe dawały szerokie pole do eksperymentów, w szczególności właśnie w dziedzinie kreowania tożsamości. Stanowiły narzędzie, które pozwalało tworzyć jej podstawowe elementy, takie jak imię, styl wizualny, wiedza, ekspresja emocjonalna, sposób komunikacji i interakcji, a następnie dekonstruować je i układać na nowo na różne sposoby, tak wiele razy, jak tylko będzie potrzebne.

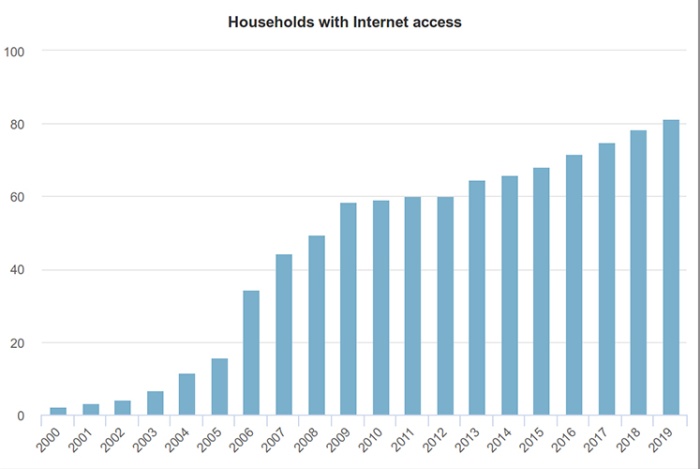

Podział na świat online i offline dziś jest już w znacznej mierze nieaktualny, ale wówczas miał duże znaczenie. Dostęp do sieci bynajmniej nie był powszechny. Na przykład w 2000 r. miało go 2,3% gospodarstw domowych – surfowanie w sieci było więc czymś szczególnym. Zarówno świat fizykalny, jak i wirtualny miały kluczowe znaczenie w formowaniu osobowości młodych ludzi należących do podziemia komputerowego lub w jakiś sposób z nim związanych. Wymieniali się plikami na materialnym nośniku – na dyskietkach, a później płytach CD albo DVD, czatowali w internecie w rozmowach prywatnych albo na kanałach publicznych, a także organizowali i uczestniczyli w wydarzeniach na żywo: w spotkaniach technicznych, politycznych dyskusjach, nielegalnych imprezach i koncertach punkowych. Korzystanie z sieci w celu lepszego poznania możliwości technicznych i rozwijania umiejętności, ale także zgłębiania własnej tożsamości i utrzymywania kontaktów z innymi ludźmi było doświadczeniem z gruntu społecznym. Mieliśmy do czynienia nie tylko z sieciami wiedzy technicznej, ale także z konkretnych relacji międzyludzkich. Ciekawość technologii stawała się pretekstem do nawiązania rozmowy, a często także przyjaźni, w której dywagowano później na różne tematy, niekoniecznie techniczne.

Podziemie komputerowe, podobnie jak w innych rejonach świata, kojarzone było ze specyficzną estetyką, literaturą, muzyką, filmem i architekturą. „High tech, low life”, w wolnym tłumaczeniu „zaawansowana technologia i niski poziom życia”, to podstawowa definicja cyberpunku, której autorstwo przypisuje się projektantowi gier Mike’owi Pondsmithowi. Miała ona szczególne znaczenie w postkomunistycznym świecie kultury. Zasada ta była nie tyle odrzuceniem głównego nurtu i konsumpcyjnego stylu życia, ile nienegocjowalną formułą egzystencji wielu osób, raczej koniecznością niż wyborem estetycznym czy idealistycznym. „Apokalipsa zaplanowana na jutro”5 w pewnym sensie emanowała z bloków z wielkiej płyty, brakowało obiektów użyteczności publicznej i stabilnych dochodów, dominowała przemoc emocjonalna i fizyczna, klimat był surowy, zwłaszcza na obszarach położonych dalej na północ, a ludzie stosowali przeróżne taktyki łamania zasad, by jakoś przetrwać samemu i zapewnić byt swoim bliskim. Niemniej można było także zaobserwować owocne i ciekawe kontakty pomiędzy różnymi społecznościami skupionymi wokół nowych technologii a innymi subkulturami młodzieżowymi. W świecie fanów muzyki punk czy techno dominował etos DIY, czy też „zrób to sam”, ponieważ komercyjni usługodawcy nie istnieli albo byli poza zasięgiem finansowym. Kinomani w latach dziewięćdziesiątych masowo korzystali z wypożyczalni VHS, dokąd chodzili po pirackie kopie kaset wideo z rosyjskim dubbingiem, na których głosy aktorów brzmiały, jakby ci cały czas mówili przez nos. W niektórych wypożyczalniach dostępne były także niszowe gatunki, takie jak cyberpunk czy anime – czasem decydował o tym taki, a nie inny wybór właściciela, a czasem reputacja, jaką cieszyły się te gatunki w danej wypożyczalni, jak np. w „Eliksyras” w Wilnie. Później, gdy w internecie udostępniano coraz więcej treści, oglądanie filmów i słuchanie muzyki było uzależnione od tych członków cyfrowej społeczności, którzy mieli stałe, dużo szybsze połączenie, na przykład tych, którzy pracowali w kafejkach internetowych lub mieli dostęp do Litnetu, uniwersyteckiej sieci o wysokiej prędkości. Odkrywanie terenów przemysłowych i opuszczonych budynków, niejednokrotnie nielegalne, było sposobem spędzania wolnego czasu. Było możliwe w dużej mierze dzięki postkomunistycznej dezindustrializacji – niedaleko od centrów miast znajdowało się wiele opustoszałych kompleksów przemysłowych bez właścicieli i poza kontrolą społeczną, a w ówczesnym pokoleniu dominowało fatalistyczne podejście do ryzyka.

Osiedle mieszkaniowe i opuszczony teren przemysłowy w Paneriai (WIlno), 2004. Zdjęcie: archiwum własne autorki.

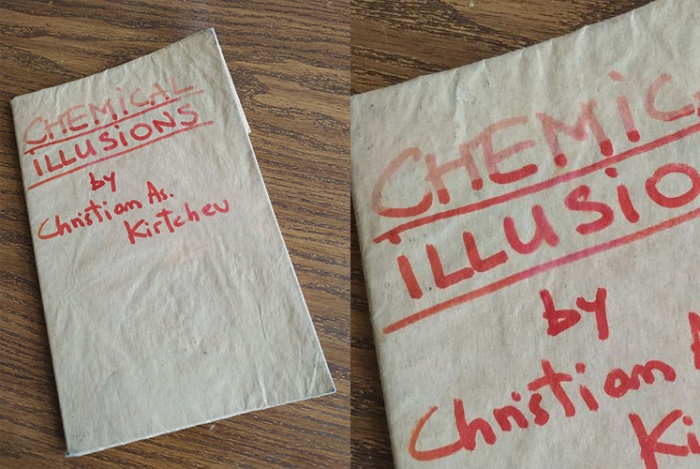

Cały region był niejako wciśnięty pomiędzy dwie strefy kulturowych wpływów – anglojęzyczny internet i jego rosyjski odpowiednik, potocznie określany jako Runet. Zanim język rosyjski zniknął ze szkół, obie te domeny w znaczący sposób kształtowały intelektualną stronę postkomunistycznego podziemia komputerowego. William Gibson i Neal Stephenson, a na równi z nimi Siergiej Łukjanienko i Mercy Shelly. Region postkomunistyczny dał światu pochodzącego z Bułgarii Christiana As. Kirtcheva, znanego dzięki swemu inspirującemu esejowi The Cyberpunk Manifesto [Manifest cyberpunka].6 Kirtchev mówił później o tym tekście, że „jest napisany przez osobę z Europy Wschodniej w kraju satelickim byłego bloku radzieckiego po upadku komunizmu. Czytają go nawet studenci na zajęciach z angielskiego, w celu analizy «łamanej angielszczyzny»”.7 Cytat ten może posłużyć do wyjaśnienia, czym charakteryzuje się niszowa, postkomunistyczna społeczność komputerowa w kontekście globalnym – niezgodą na milczenie mimo podległości, problematycznym stosunkiem do tożsamości i języka, a jednocześnie wykorzystaniem umiejętności technicznych do uzyskania przewagi.

Kirtchev napisał także Chemical Illusions [Iluzje chemiczne],8 zbiór opowiadań w języku angielskim. Przytoczmy tutaj opis tej książki: „Iluzje chemiczne to najnowszy czarnorynkowy towar na ulicy. To cienkie paseczki kodu, które mają wywołać reakcje chemiczne i zapoczątkować w umyśle odbiorcy łańcuch rozumowania logicznego. Kłamstwa równie rzeczywiste co prawda – uzależniające doświadczenie, które pomaga nieszczęśliwym, żyjącym w niedalekiej przyszłości masom uciec od absurdów i trudów codzienności. Wszystkie opowieści w tym zbiorze zostały napisane w latach 1997-2004 w Europie Wschodniej, w atmosferze apatii i przygnębienia panującej w blokach z wielkiej płyty i transmitowanej wciąż za pomocą infrastruktury internetowej, wykorzystującej przestarzałe okablowanie”9. Tekstom w tej książce, o różnych stylach narracji, towarzyszą cyberpunkowe wizualizacje, które mogą wydać się prymitywne pod względem walorów literackich, ale z innych względów ich przekaz jest bardzo mocny. Są one niepokojąco podobne do wielu nigdy nieopublikowanych literackich prób z regionu, rozpowszechnianych wśród znajomych w formie plików tekstowych. Istnieje między nimi mroczne podobieństwo, łączy je refleksja nad codziennym życiem oraz forma quasi-eseju. Tak uczono pisać w liceach w całym regionie.

Egzemplarze dokładnie przyczytanych Chemical Illusions [Iluzji chemicznych], 2019. Zdjęcie: archiwum własne autorki.

Antyautorytarny i antyestablishmentowy etos podziemia komputerowego na całym świecie dobrze wpisywał się w postkomunistyczną anomię. W starych, (neo)liberalnych demokracjach bunt skierowany przeciwko państwu czy „systemowi” czerpał z trwających od dziesięcioleci napięć i intelektualnej tradycji krytyki neoliberalizmu, kapitalizmu i korporacjonizmu. Pod wieloma względami amerykańskie podziemie komputerowe brało inspirację z kontrkulturowych ruchów lat sześćdziesiątych i siedemdziesiątych, dziedzicząc po nich metody, takie jak manifesty czy polityczne deklaracje, oraz konsensus co do liberalnych wartości. Tymczasem w krajach postkomunistycznych historia najnowsza to dzieje walki z systemem, który został pokonany, a także rozczarowanie, jakie nastąpiło później. Pomimo zmiany systemu politycznego, w latach dziewięćdziesiątych wiele praktyk społecznych i relacji władzy z czasów radzieckich wciąż się utrzymywało, rozwiewając romantyczne wyobrażenia o wolności, niezależności i sprawiedliwości społecznej. Bunt przeciwko systemowi stanowił więc nie tyle kolektywną walkę o sprawiedliwość społeczną, ile osobistą rewoltę, akt budowania tożsamości. Oznaczał raczej egzystencjalne poszukiwanie sensu niż polityczny indywidualizm.

Społeczności internetowe stanowiły alternatywę dla społeczeństwa obywatelskiego, którego rozwój był wówczas wspierany przez międzynarodowe fundacje. Mimo że polityka traktowana była w dużej mierze jako sprawa osobista, to zdarzały się także przypadki publicznego aktywizmu. Z wizytą na Litwę przyjechało dwóch prominentnych zwolenników ruchu na rzecz wolnego i otwartego oprogramowania, między innymi by wygłosić wykłady w parlamencie – Eric S. Raymond w 2002 r. i Richard Stallman w 2004 r. Ich podróże były zorganizowane przez „Open Source for Lithuania”, organizację działającą na rzecz otwartego oprogramowania w sektorze publicznym oraz zwiększania świadomości w zakresie spraw komputerowych. Wizyty te dowodziły dużej widoczności tej tematyki i potwierdzały, że aktywnie podejmuje się próby kształtowania polityki i dyskursu wokół społeczeństwa informacyjnego. W 2005 roku szeroko rozpowszechniana petycja przeciwko patentom na oprogramowanie stała się przykładem przekraczania granic polityki krajowej i przenoszenia dyskusji na poziom ogólnoeuropejski. W 2012 r. odbył się protest przeciwko ACTA10. Okazał się ostatnim wydarzeniem, na którym spotkały się różne społeczności internetowe z poprzedniej epoki.

Co się wydarzyło? Ostatecznie długo wyczekiwana przyszłość zmieniła się w utraconą przeszłość. Masowy dostęp do internetu w latach dwutysięcznych stał się na Litwie rzeczywistością – odsetek gospodarstw mających dostęp do sieci gwałtownie wzrósł z 2,5% w roku 2000 do 34,5% w roku 2006, a w 2009 r. wynosił ponad 50%. Bez widocznej przyczyny dawny internet zamilkł. Początkowo użytkownicy czatów spostrzegali, że mają coraz mniej tematów do rozmowy. Później przestali wchodzić na czat. W latach 2000-2010 na fali optymizmu wokół internetu 2.0 i partycypacji użytkowników pojawiło się nowe pokolenie obeznanej z technologią młodzieży, której zależało na tym, aby ideały poprzedniej generacji wyszły z podziemia. Wolność informacji dobrze korespondowała z bloggingiem, dziennikarstwem obywatelskim i nawiązywaniem znajomości przez Twittera, Foursquare lub ich lokalne odpowiedniki. Zaczęły pojawiać się tzw. hackerspace’y i akceleratory dla start-upów, łącząc kraje bałtyckie z siecią coraz bardziej zunifikowanych rynków wiedzy. Mimo że sytuacja wyglądała inaczej niż w latach dziewięćdziesiątych, wydawało się, że wszystko będzie dobrze, a przyszłość przyniesie dynamiczny rozwój.

Wzrost dostępu do internetu w litewskich domostwach, 2000–2019. Źródło: Państwowy Depratament Statystyczny (2019). Gospodarstwa domowe z komputerami z dostępem do internetu. Portal statystyk urzędzowych. Online:https://osp.stat.gov.lt/.

Gdy jednak po 2010 r. pojawił się kapitalizm informacyjny, partycypacja użytkowników została zastąpiona generowaniem danych, a udostępnianie informacji zakłócone przez algorytmy dobierające treści. Większość lokalnych usług sieciowych nie przetrwała w warunkach takiej konkurencji, a użytkownicy w krajach postkomunistycznych stali się klientami prawdziwie globalnego przemysłu internetowego, podobnie zresztą jak i reszta świata. Wszechobecne sieci wi-fi oraz smartfony i inne urządzenia przyczyniły się do zakończenia podziału na przestrzeń „realną” i wirtualną. Powstała wówczas koncepcja kolonializmu cyfrowego11 – miała na celu krytykę zmian, jakie zaszły w internetowych relacjach władzy, a także powiększającej się przepaści między prywatnością, bezpieczeństwem a prawem do tajemnicy w czasach, w których interesy państw i korporacji podważyły prawo do samostanowienia jednostki.

Niektóre spośród osób świetnie obeznanych z technologią znalazły pracę w szybko rozwijających się korporacjach, inne zupełnie zmieniły obszar swojej działalności. Nieliczni zdecydowali się na pracę dla zorganizowanych grup zajmujących się cyberprzestępczością, działających na zasadach podobnych do tych w całej branży IT. Między innymi dlatego mass media i naukowcy mogli twierdzić, że w postkomunistycznych krajach Europy działają najbardziej zaawansowani cyberprzestępcy do wynajęcia12. Skłonność do ryzyka, konfidencjonalność, etyczna niejednoznaczność i upór pokolenia lat dziewięćdziesiątych mogły przyczynić się do tego wizerunku. Mimo że pojedynczy samotni hakerzy, tacy jak Guccifer czy Popov13 czasem nadal pojawiają się w mediach, to społeczności skupione w podziemiu komputerowym rozpadły się, a przewagę technologiczną zyskały teraz inne branże, m.in. biotechnologia i transport. Cała epoka przeminęła i dziś istnieje jedynie we wspomnieniach, sentymentach i przyjaźniach – niektóre z nich przetrwały, inne zniknęły na zawsze.

Podziękowania

Chciałabym wyrazić wdzięczność dla Juozasa Valenčiusa za podzielenie się wynikami badań, zebranymi w 2012 roku, które wykorzystałam, by częściowo odtworzyć genezę podziemia komputerowego. Edgaras Leichteris zgodził się na długą, nocną rozmowę o rozwoju internetu w latach dziewięćdziesiątych i udostępnił swoją pracę na temat cyberprzestępczości – jedno z pierwszych badań na ten temat na Litwie. Ieva Baršauskaitė pomogła mi znaleźć odpowiedni zakres tematyczny i właściwe słowa, by o tym mówić. Almantas Karvelis wspierał mnie, dostarczając mi istotnych odwołań bibliograficznych, pomysłów i sugestii, a także uzmysławiając mi paradoksy tego przedsięwzięcia.

Napisałam ten tekst o sytuacji na Litwie, ponieważ tę znam najlepiej. Jeśli miałeś/miałaś bezpośrednią styczność z postkomunistycznym podziemiem komputerowym w regionie, a mój tekst poruszył Cię, chciał(a)byś się z nim zgodzić, wejść w polemikę, czy też podzielić się tym, co było istotne osobiście dla Ciebie lub Twojej społeczności, wyślij mail na adres: maryja.supa@fsf.vu.lt.

Tłumaczenie z języka angielskiego: Paweł Wasilewski

BIO

Dr Maryja Šupa jest pracownikiem naukowym Wydziału Kryminologii Uniwersytetu Wileńskiego. Jej zainteresowania naukowe to m.in. teoretyczne i metodologiczne kwestie związane z badaniami nad cyberprzestępstwami, etyka algorytmów, kontrola społeczna i nietypowe aspekty nowych technologii. Jej najnowszy projekt badawczy poświęcony jest przemianom, jakie zaszły w niszowych kontrkulturach komputerowych po tym, jak komputery i sieci stały się przedmiotem masowej konsumpcji. Maryja Šupa publikowała także teksty na temat struktury przestrzennej miasta, kryminologii kulturowej i cyfrowych mediów.

Dr Viktorija Rusinaitė jest badaczką, aktywistką i konsultantką zainteresowaną transformacją reżimów w byłym Bloku Wschodnim. Jest współzałożycielką jednostki badawczej "Balticada", łączącej wiedzę akademicką, dziennikarską i artystyczną w celu badania i analizy rozwoju społeczno-politycznego w sferze postsowieckiej.

Jest jednym z organizatorów Kongresu o Przestrzeniach Publicznych w Wilnie oraz współtwórcą gier demilitaryzacyjnych w dzielnicach Szańce w Kownie i Karolinka w Wilnie. Jej niedawno obroniona praca doktorska na temat białoruskiego nomadyzmu politycznego dotyczy sytuacji między działaczami i organizacjami podróżującymi.

* Zdjęcie w tle: Poradnik terrorysty [The Terrorist's Hanbook], wersja na Commodore 64. Źródło: csdb.dk.

[1] Edgaras Leichteris, Kompiuterinės technikos panaudojimas kaip nusikaltimų padarymo būdas [Wykorzystanie sprzętu komputerowego w celu popełniania przestępstwa], 1999. Nieopublikowana praca powstała na Uniwersytecie Wileńskim.

[2] Kodeks karny Republiki Litwy online (w języku litewskim): https://www.e-tar.lt/portal/lt/legalAct/TAR.2B866DFF7D43/TAIS_397523, dostęp: 27 X 2019. Angielskie tłumaczenie online: http://www.lithuanialaw.com/lithuanian-criminal-code-495, dostęp: 27 X 2019.

[3] Chaos Industries, The Terrorist’s Handbook [Poradnik terrorysty], http://www.dvc.org.uk/cygnet/tthb.pdf, dostęp: 27 X 2019. W Internecie można znaleźć wiele różnych wersji i wydań tego podręcznika – od oryginalnego pliku tekstowego, po wersje HTML i PDF.

[4] Eric S. Raymond, How to become a hacker [Jak zostać hakerem], 2001, http://www.catb.org/~esr/faqs/hacker-howto.html, dostęp: 27 X 2019.

[5] Sygnaturka pod postami w czatlogu. Cytat ten z pewnością ma swoje źródło, ale nie udało się go odszukać w czasie pisania tekstu.

[6] Christian As. Kirtchev, The Cyberpunk manifesto, 1997, http://project.cyberpunk.ru/idb/cyberpunk_manifesto.html, dostęp: 27 X 2019; tłumaczenie angielskie poprawione, online: https://www.neondystopia.com/cyberpunk-fashion-lifestyle/a-cyberpunk-manifesto-revised/, dostęp: 27 X 2019.

[7] Isaac L. Wheeler (Veritas), A Cyberpunk manifesto – revised, 2017, https://www.neondystopia.com/cyberpunk-fashion-lifestyle/a-cyberpunk-manifesto-revised/, dostęp: 27 X 2019.

[8] Christian As. Kirtchev, Chemical illusions: Anthology of cyberpunk tales from Eastern Europe. [Iluzje chemiczne: Antologia opowieści cyberpunkowych z Europy Wschodniej], Lexington KY, CreateSpace 2009.

[9] Tekst na portalu Amazon.com, https://www.amazon.com/Chemical-Illusions-Anthology-Cyberpunk-Eastern/dp/144956402X/, dostęp: 27 X 2019. Polski przekład: Paweł Wasilewski.

[10] Skrót ACTA oznacza Anti-Counterfeiting Trade Agreement. Umowa międzynarodowa, która miała służyć ochronie praw autorskich. Została podpisana w 2011 r., spotkała się z szeroką krytyką. Aktualnie nie obowiązuje.

[11] Prześledziłam użycie tego pojęcia i dotarłam do pracy z 2005 roku, w której pada stwierdzenie, że koncepcja wirtualnego kolonializmu po raz pierwszy pojawia się w rozdziale książki A. Krokera z roku 1996. Por.: Michael Ian Anthony Kent, The invisible empire: border protection on the electronic frontier. [Niewidoczne imperium: ochrona granic na pograniczu elektronicznym.], Praca doktorska, Murdoch University 2005, s. 313. Online: https://researchrepository.murdoch.edu.au/id/eprint/124/2/02Whole.pdf, dostęp: 27 X 2019. Pojęcie to rozpowszechniło się wraz z pojawieniem się i masowym rozpowszechnieniem globalnych usług internetowych dostarczanych przez korporacje. Temat cyfrowego postkolonializmu jest poruszają: Petar Jandric i Ana Kuzmanic, Digital Postcolonialism, [w:] „IADIS International Journal on WWW/Internet”, 13(2) 2016, s. 34-51. Online: https://bib.irb.hr/datoteka/794794.Jandric_Kuzmanic_journal.pdf, dostęp: 27 X 2019.

[12] Por. np.: Lucian Constantin, Eastern European cybercriminals trump Asian counterparts, researchers say [Cyberprzestępcy z Europy Wschodniej przewyższają tych z Azji, twierdzą naukowcy.], 2012, [w:] Computerworld.com. Online: https://www.computerworld.com/article/2491491/eastern-european-cybercriminals-trump-asian-counterparts--researchers-say.html, dostęp: 27 X 2019. Ogólny obraz branży, zob.: Bill Gertz, The Global Cyber Crime Underground, Part 2: Russia and Eastern Europe [Globalne podziemie cyberprzestępcze, część 2: Rosja i Europa Wschodnia], 2015, [w:] „Looking Glass Cyber Threat Intelligence Blog”. Online: https://www.lookingglasscyber.com/blog/the-global-cyber-crime-underground-russia-and-eastern-europe/, dostęp: 27 X 2019. Analiza akademicka, zob.: Nir Kshetri, Cybercrimes in the Former Soviet Union and Central and Eastern Europe: current status and key drivers [Cyberprzestępstwa w byłym Związku Radzieckim i Europie Środkowo-Wschodniej: aktualna sytuacja i główne czynniki], [w:] „Crime, Law and Social Change”, 2013, tom 60 (1), s. 39-65. Przedruk online: https://libres.uncg.edu/ir/uncg/f/N_Kshetri_Cybercrimes_2013.pdf, dostęp: 27 X 2019.

[13] Intrygująca historia Popova, zob.: Kevin Poulsen, The Ukrainian Hacker Who Became the FBI’s Best Weapon – And Worst Nightmare [Ukraiński haker, który stał się najlepszą bronią FBI – oraz ich największym koszmarem], [w:] „Wired”, maj 2016. Online: https://www.wired.com/2016/05/maksym-igor-popov-fbi/, dostęp: 27 X 2019.